Cảnh báo lỗ hổng nghiêm trọng ảnh hưởng đến các hệ thống tự động hóa công nghiệp

Với sự phát triển của IOT và CMCN 4.0, ngành tự động hóa công nghiệp đang đứng trước một bước ngoặt lịch sử. Đi cùng với những cơ hội kinh doanh mới cũng là sự nguy hiểm trước những nỗi lo về sự an toàn.

- "Lỗ hổng" thanh toán Momo trên App Store thực hư việc này ra sao?

- Cảnh báo hai lỗ hổng 0-day nghiêm trọng ảnh hưởng đến tất cả các phiên bản Windows

- Cảnh báo thủ đoạn xâm nhập lỗ hổng bảo mật website doanh nghiệp ví điện tử, chiếm đoạt hàng tỷ đồng

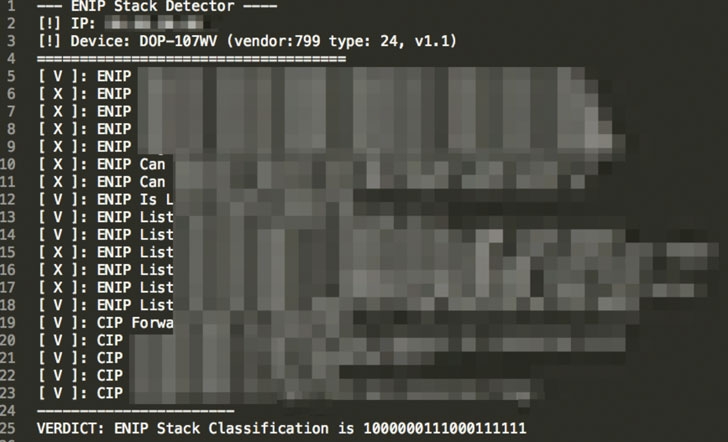

Theo nguồn tin của công ty bảo mật công nghệ Claroty tiết lộ: Một lỗ hổng an ninh nghiêm trọng trong ngăn xếp Real-Time Automation's (RTA) 499ES EtherNet/IP (ENIP) có thể khiến các hệ thống điều khiển công nghiệp bị tin tặc tấn công từ xa.

Ngăn xếp Real-Time Automation's (RTA) 499ES EtherNet/IP (ENIP) là một trong những thiết bị tự động hóa công nghiệp được sử dụng rộng rãi trong ngành công nghiệp và các nhà máy được coi là "tiêu chuẩn cho các ứng dụng I/O ở Bắc Mỹ".

Việc khai thác thành công lỗ hổng này có thể gây ra tình trạng từ chối dịch vụ và tràn bộ đệm có thể cho phép thực thi mã từ xa.

Cho đến nay, không có hành vi khai thác công khai nào được tìm thấy để nhắm vào lỗ hổng này. Tuy nhiên, theo thống kê từ các công cụ tìm kiếm công khai như Shodan.io, có hơn 8.000 thiết bị công nghiệp sử dụng ngăn xếp ENIP kết nối với Internet.

Được đánh số CVE-2020-25159, với thang điểm CVSS 9.8, lỗ hổng ảnh hưởng tới tất cả mã nguồn của ngăn xếp EtherNet/IP Adapter phiên bản 2.28 trở về trước.

Với thang điểm CVSS 9.8 được đánh số CVE-2020-25159, lỗ hổng này ảnh hưởng tới tất cả mã nguồn của ngăn xếp EtherNet/IP Adapter phiên bản 2.28 trở về trước.

Mặc dù có vẻ như RTA đã được cập nhật và xóa mã có thể tấn công khỏi phần mềm của mình vào đầu năm 2012, nhưng người ta nghi ngờ rằng nhiều nhà cung cấp có thể đã mua các phiên bản vẫn còn chứa lỗ hổng dễ bị tấn công của ngăn xếp này trước bản cập nhật 2012 và tích hợp nó vào hệ thống của riêng họ, do đó khiến nhiều thiết bị gặp rủi ro.

Lỗ hổng tràn ngăn xếp đã được Sharon Brizinov một nhà nghiên cứu bảo mật của công ty bảo mật công nghệ hoạt động Claroty tiết lộ cho CISA .

Các nhà nghiên cứu Claroty cho biết: Họ đã quét 290 mô-đun tương thích với ENIP khác nhau, trong đó có 11 thiết bị từ sáu nhà cung cấp khác nhau được phát hiện đang sử dụng ngăn xếp ENIP của RTA.

Lỗ hổng bắt nguồn từ việc kiểm tra không đúng cơ chế phân tích cú pháp đường dẫn được sử dụng trong giao thức công nghiệp chung CIP: giao thức được sử dụng để chia sẻ dữ liệu giữa các thiết bị công nghiệp.

Cho phép kẻ tấn công mở một yêu cầu CIP với kích thước đường dẫn kết nối lớn và khiến trình phân tích cú pháp ghi vào địa chỉ bộ nhớ bên ngoài vùng đệm có độ dài cố định bị tràn, do đó dẫn đến khả năng thực thi mã tùy ý.

RTA cho biết họ đã giảm mức sử dụng RAM của hệ thống ngăn xếp ENIP bằng cách giới hạn kích thước của bộ đệm được sử dụng trong yêu cầu EtherNet/IP Forward Open. Do sự giới hạn của mức sử dụng RAM này, kẻ tấn công có thể cố gắng vượt qua bộ đệm và sử dụng bộ đệm đó để cố gắng giành quyền kiểm soát thiết bị."

Brizinov cũng cho biết : "Tương tự như các tiết lộ trước đây, chẳng hạn như Ripple20 hoặc Urgent/11 , đây là một trường hợp khác của thư viện lõi bên thứ ba dễ bị tấn công khiến các sản phẩm từ các nhà cung cấp Hệ thống kiểm soát công nghiệp gặp rủi ro".

Để đảm bảo an toàn Brizinov khuyến nghị các nhà khai thác cập nhật lên các phiên bản hiện tại của ngăn xếp ENIP để giảm thiểu lỗi. CISA cũng khuyến cáo người dùng giảm thiểu khả năng tiếp xúc với mạng đối với tất cả các thiết bị của hệ thống điều khiển và đảm bảo rằng chúng không thể truy cập được từ Internet.

Xác định vị trí các mạng hệ thống điều khiển và các thiết bị từ xa phía sau tường lửa và cách ly chúng khỏi mạng doanh nghiệp, CISA còn cho biết trong cảnh báo của mình. Khi cần truy cập từ xa, hãy sử dụng các phương pháp bảo mật, chẳng hạn như Mạng riêng ảo (VPN).

Theo Tạp chí Điện tử

Tối thiểu 10 chữ Tiếng việt có dấu Không chứa liên kết

Gửi bình luận