Phát hiện nền tảng VirusTotal của Google có lỗ hổng RCE

Các nhà nghiên cứu bảo mật đã tiết lộ một lỗ hổng bảo mật trong nền tảng VirusTotal có khả năng bị khai thác để thực thi mã từ xa (RCE). RCE cho phép kẻ tấn công làm chủ máy tính hoặc máy chủ bằng cách chạy tự ý các phần mềm độc hại (malware) bất kể máy tính ấy được đặt ở đâu.

- Bảo mật tài khoản và cách xóa thông tin thẻ tín dụng trên tất cả các trình duyệt

- Hơn 1 tỷ cuộc tấn công thiết bị IoT năm 2021

- Hacker chiếm quyền điều khiển hàng trăm triệu thiết bị do lỗ hỏng bảo mật

Ảnh minh họa.

RCE là gì? Remote Code Execution là gì?

RCE là viết tắt của Remote Code Execution, dịch ra tiếng Việt là Thực thi mã từ xa. RCE là kỹ thuật tấn công mạng của hacker dựa vào lỗ hổng hoặc sơ hở nào đó của hệ thống để truy cập từ xa vào máy tính hoặc mạng máy tính của nạn nhân. Từ đó, hacker có thể thực thi các mã độc, phần mềm độc hại trên thiết bị của nạn nhân mà không cần tiếp xúc trực tiếp với thiết bị.

Trong một số trường hợp, hacker có thể tiến hành tấn công RCE mà không cần sự tương tác của nạn nhân. Trong trường hợp khác, hacker có thể lừa nạn nhân bấm vào link chứa mã độc để chiếm quyền kiểm soát và sau đó tiến hành tấn công RCE.

RCE là một trong những phương thức tấn công nguy hiểm nhất vì kẻ tấn công có thể tùy ý cài đặt mã độc lên máy của nạn nhân cũng như có thể đánh cắp các dữ liệu nhạy cảm của nạn nhân.

Lỗ hổng RCE trong nền tảng VirusTotal của Google

VirusTotal là một chi nhánh của công ty bảo mật Chronicle, thuộc công ty con của Google, chuyên về dịch vụ quét phần mềm độc hại, phân tích các tệp tin và URL khả nghi đồng thời kiểm tra vi-rút bằng cách sử dụng hơn 70 sản phẩm chống vi-rút của bên thứ ba.

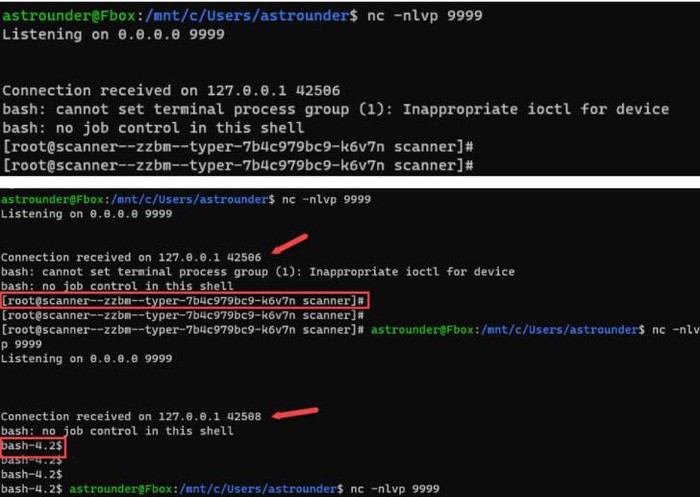

Phương thức tấn công liên quan đến việc tải lên tệp tin DjVu thông qua giao diện người dùng web của nền tảng. Tin tặc sử dụng tệp này để kích hoạt khai thác lỗ hổng thực thi mã từ xa có mức độ nghiêm trọng cao trong ExifTool, một tiện ích mã nguồn mở được sử dụng để đọc và chỉnh sửa thông tin siêu dữ liệu EXIF trong các file ảnh và PDF.

Lỗ hổng có số hiệu là CVE-2021-22204, điểm CVSS là 7,8, có mức độ nghiêm trọng cao. Đây là một trường hợp thực thi mã tùy ý phát sinh ra từ việc các tệp tin DjVu không được quản lý đúng trong ExifTool. Sự cố đã được các nhà bảo trì vá lỗi trong bản cập nhật bảo mật được phát hành vào ngày 13/4/2021.

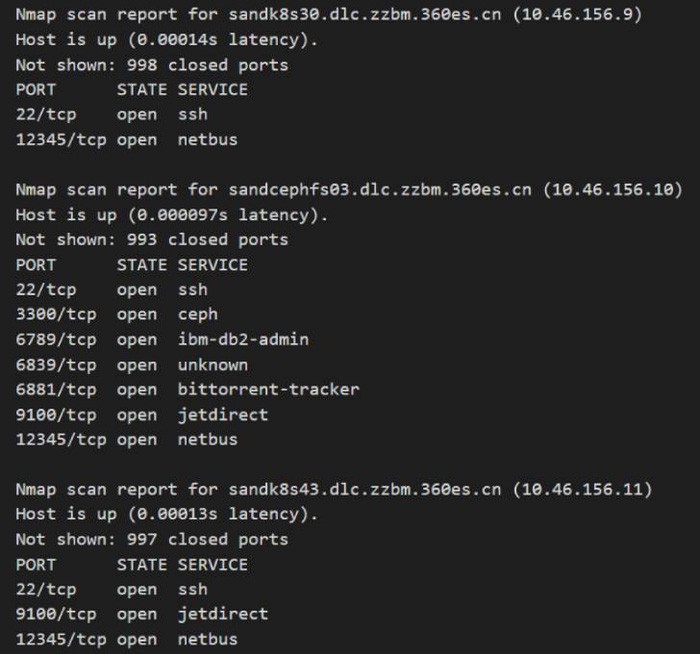

Các nhà nghiên cứu lưu ý rằng việc khai thác lỗ hổng không chỉ sẽ cấp quyền truy cập vào các môi trường do Google kiểm soát mà còn cho hơn 50 máy chủ nội bộ với các đặc quyền cấp cao.

Theo các nhà nghiên cứu: "Mỗi khi chúng tôi tải lên một tệp tin có hàm băm mới chứa payload (phần dữ liệu vận chuyển của một gói tin) mới, VirusTotal sẽ chuyển tiếp payload đó đến các máy chủ khác. Vì vậy, RCE không chỉ được chuyển đến chúng tôi mà nó còn được các máy chủ của Google chuyển tiếp tới mạng nội bộ, khách hàng và các đối tác của Google".

Cysource cho biết đã báo cáo về lỗ hổng thông qua chương trình khen thưởng lỗ hổng bảo mật (VRP) của Google vào ngày 30/4/2021, sau đó lỗ hổng bảo mật đã được xử lý ngay lập tức.

Đây không phải là lần đầu tiên lỗ hổng ExifTool xuất hiện như một đường dẫn để thực thi mã từ xa. Năm ngoái, GitLab đã xử lý một lỗ hổng nghiêm trọng là CVE-2021-22205, với điểm CVSS là 10, liên quan đến việc xác thực không đúng những hình ảnh do người dùng cung cấp, dẫn đến việc thực thi mã tùy ý.

Theo Tạp chí Điện tử / nguồn: thehackernews

Tối thiểu 10 chữ Tiếng việt có dấu Không chứa liên kết

Gửi bình luận