Phát hiện lỗ hổng nguy hiểm trên Microsoft 365

Mới đây, Công ty bảo mật Proofpoint (Mỹ) đã phát hiện một số chức năng trong Office 365 cho phép ransomware mã hóa các tệp được lưu trữ trên Microsoft SharePoint và OneDrive.

- Microsoft đổi tên Office 365 thành Microsoft 365, thêm nhiều tính năng mới

- Bảo vệ máy tính Windows 10 của bạn khỏi mã độc tống tiền Ransomware

- AIS cảnh báo lỗ hỏng bảo mật nghiêm trọng trong sản phẩm Microsoft

Trước đó, Microsoft đã đổi tên gọi từ Office 365 thành Microsoft 365 và bổ sung nhiều tính năng mới cho các ứng dụng quen thuộc như Word, Excel, PowerPoint, Outlook và Skype.

XEM THÊM: Microsoft đổi tên Office 365 thành Microsoft 365, thêm nhiều tính năng mới

Trong thông báo mới nhất của công ty bảo mật Proofpoint, công ty đã phát hiện ra một phần chức năng tiềm ẩn nguy hiểm trong Office 365 hoặc Microsoft 365 cho phép ransomware mã hóa các tệp được lưu trữ trên SharePoint và OneDrive theo cách khiến chúng không thể khôi phục được nếu không có bản sao lưu chuyên dụng hoặc khóa giải mã từ kẻ tấn công.

Proofpoint cho biết, nghiên cứu tập trung vào hai trong số các ứng dụng đám mây doanh nghiệp phổ biến nhất của Microsoft đó là SharePoint Online và OneDrive trong bộ Microsoft 365 và Office 365. Nghiên cứu cho thấy các ransomware có thể nhắm mục tiêu vào dữ liệu của tổ chức trên hạ tầng đám mây, từ đó khởi động các cuộc tấn công vào hạ tầng này.

Các cuộc tấn công ransomware thường có dữ liệu được nhắm mục tiêu theo cách truyền thống trên các thiết bị đầu cuối hoặc ổ đĩa mạng.

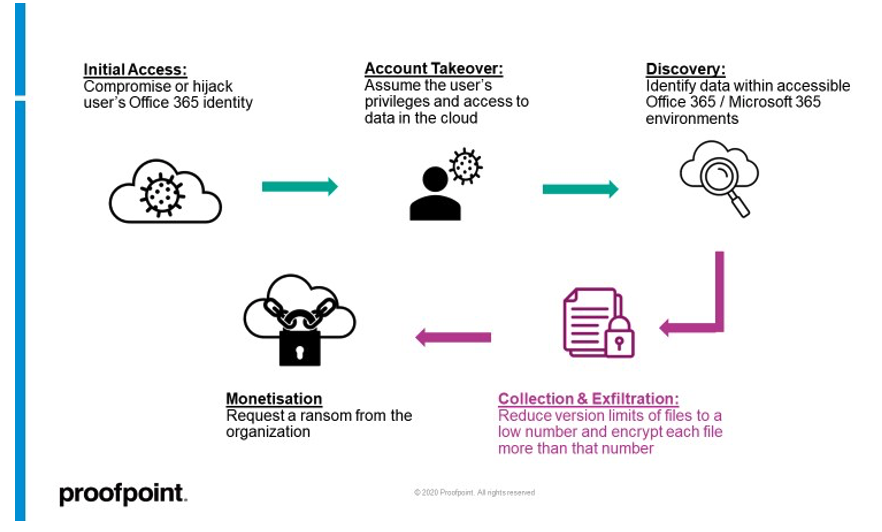

Cách thức ransomware tấn công Microsoft 365

SharePoint và OneDrive là hai ứng dụng trên hạ tầng điện toán đám mây được các tổ chức/ doanh nghiệp sử dụng phổ biến nhất. Sau khi thực hiện tấn công, ransomware sẽ mã hóa các tệp trong tài khoản của người dùng bị xâm phạm. Tương tự như bất kỳ hoạt động ransomware mã hóa nào, các tệp đó chỉ có thể được khôi phục bằng khóa giải mã được cung cấp từ hacker.

Sơ đồ chuỗi tấn công ransomware trên đám mây. Giai đoạn thu thập và tách lọc là duy nhất đối với môi trường Microsoft. Ảnh: Proofpoint.com

Công ty Proofpoint cho biết, các hành động có thể được thực hiện tự động hóa bằng cách sử dụng Microsoft API , tập lệnh giao diện dòng lệnh (CLI) và tập lệnh PowerShell.

Quyền truy cập ban đầu: Hacker có được quyền truy cập vào một hoặc nhiều tài khoản SharePoint Online hoặc OneDrive của người dùng bằng cách xâm phạm hoặc chiếm đoạt danh tính của người dùng.

Tiếp quản & Khám phá Tài khoản: Hacker có quyền truy cập vào bất kỳ tệp nào thuộc sở hữu của người dùng bị xâm phạm hoặc được kiểm soát bởi ứng dụng OAuth (Open with Authentication or Authorization) của bên thứ ba (bao gồm cả tài khoản OneDrive của người dùng).

Thu thập và Lọc: Giảm giới hạn thấp nhất lập phiên bản của tệp. Từ đó, mã hóa tệp nhiều lần hơn giới hạn lập phiên bản (Trong nghiên cứu này giới hạn lập phiên bản mới là 1, thì hacker mã hóa tệp hai lần). Trong một số trường hợp, kẻ tấn công có thể để lại một phần các tệp không mã hóa để tăng hình thức tống tiền với người dùng, đây là một chiến thuật tống tiền phổ biến.

Kiếm tiền: Tất các các tệp (file) đều bị mã hóa, không còn bản gốc trong tài khoản đám mây. Lúc này, Hacker có thể yêu cầu tổ chức đòi tiền chuộc.

Những kẻ tấn công có thể sửa đổi cài đặt danh sách trong vùng chứa bên trong SharePoint, OneDrive

Proofpoint cho biết Microsoft web part lưu trữ nội dung như nhiệm vụ, lịch, sự cố, ảnh, tệp, v.v. trong SharePoint Online. Tài khoản OneDrive chủ yếu được sử dụng để lưu trữ tài liệu. Thư viện tài liệu là thuật ngữ được liên kết nhiều nhất với OneDrive,

Thư viện tài liệu lớn là một loại danh sách đặc biệt trên trang SharePoint hoặc tài khoản OneDrive nơi tài liệu có thể được tải lên, tạo, cập nhật và cộng tác với các thành viên trong nhóm.

Hacker sẽ sửa đổi cài đặt danh sách trong suốt quá trình xâm nhập, mọi thư viện tài liệu trong SharePoint Online và OneDrive đều có cài đặt người dùng có thể cài đặt cho số lượng phiên bản đã lưu mà chủ sở hữu trang có thể thay đổi, bất kể vai trò khác của họ. Họ không cần phải giữ vai trò quản trị viên hoặc các đặc quyền liên quan. Điều này được tìm thấy trong cài đặt lập phiên bản trong cài đặt danh sách cho từng thư viện tài liệu.

Proofpoint nhận định có hai cách để lạm dụng cơ chế lập phiên bản để đạt được mục đích xấu: thứ nhất, bằng cách tạo quá nhiều phiên bản của một tệp, thứ hai, bằng cách giảm giới hạn phiên bản của thư viện tài liệu. Theo thiết kế trên SharePoint Online, khi bạn giảm giới hạn phiên bản thư viện tài liệu, bất kỳ thay đổi nào đối với các tệp trong thư viện tài liệu sẽ dẫn đến việc các phiên bản cũ trở nên rất khó khôi phục.

Ba cách phổ biến nhất đưuọc haker tấn công Office 365

Proofpoint cho biết ba đường dẫn phổ biến nhất mà hacker sẽ sử dụng để có quyền truy cập vào một hoặc nhiều tài khoản SharePoint Online hoặc OneDrive của người dùng là:

Xâm phạm tài khoản: Haker trực tiếp xâm phạm thông tin đăng nhập của người dùng vào (các) tài khoản đám mây của họ thông qua lừa đảo, tấn công vũ phu và các chiến thuật xâm phạm thông tin đăng nhập khác.

Ứng dụng OAuth của bên thứ ba: Hacker lừa người dùng để ủy quyền cho các ứng dụng OAuth của bên thứ ba với phạm vi ứng dụng để truy cập SharePoint hoặc OneDrive.

Phiên bị xâm nhập: Haker chiếm quyền điều khiển "web session" của người dùng đã đăng nhập hoặc chiếm đoạt mã thông báo API trực tiếp cho SharePoint Online/OneDrive.

Cách bảo mật Office 365

Có một số bước mà Proofpoint khuyến nghị người dùng thực hiện để tăng cường tài khoản Office 365 của họ. Chúng bao gồm các bước bảo mật hệ thống khi xác định ransomware và cập nhật các chính sách khôi phục và sao lưu dữ liệu để giảm thiệt hại trong trường hợp ransomware được phát hiện.

Tốt nhất, bạn hãy sao lưu dữ liệu trên hạ tầng đám mây một cách thường xuyên, đặc biệt là các dữ liệu có yêu cầu bảo mật cao. Proofpoint khuyến nghị “Đừng chỉ dựa vào Microsoft để cung cấp các bản sao lưu thông qua việc tạo phiên bản cho các thư viện tài liệu.”

Bạn cần làm những việc sau:

- Tăng các phiên bản có thể phục hồi cho các thư viện tài liệu bị ảnh hưởng trong cài đặt Microsoft 365 hoặc Office 365.

- Xác định xem có bất kỳ thông báo xâm nhập tài khoản nào trước đó hoặc cảnh báo thay đổi cấu hình rủi ro cho tài khoản Office 365 này không.

- Tìm kiếm hoạt động ứng dụng đáng ngờ của bên thứ ba. Nếu được tìm thấy, hãy thu hồi mã thông báo OAuth cho các ứng dụng bên thứ ba độc hại hoặc không được sử dụng trong môi trường.

- Xác định xem người dùng có hiển thị các mẫu hành vi ngoài chính sách trước đây trên đám mây, email, web và điểm cuối hay không (sơ suất với dữ liệu nhạy cảm, thao túng dữ liệu rủi ro và các hành động ứng dụng OAuth rủi ro).

Theo Tạp chí Điện tử

Tối thiểu 10 chữ Tiếng việt có dấu Không chứa liên kết

Gửi bình luận