Phát hiện phần mềm tống tiền 'Lockbit ransomware' trên máy chủ của chính phủ Mỹ

Theo Sophos, các "tin tặc" sử dụng phương thức xâm nhập mở các cổng RDP trên tường lửa đã được cấu hình trên hệ thống để cung cấp quyền truy cập công khai vào máy chủ của một cơ quan chính phủ Mỹ.

Ảnh: Sophos Lap

Mới đây, công ty an ninh mạng Sophos đã phát hiện các cuộc tấn công của mã độc Lockbit ransomware nhằm vào mạng máy tính của một cơ quan chính phủ Mỹ. Phát hiện cho thấy một số phương pháp được tin tặc sử dụng khi khai thác lỗ hổng trong các thiết bị liên bang.

Một cuộc tấn công được nêu rõ trong báo cáo cho thấy rằng các nhóm ransomware dành ít nhất 5 tháng để rà soát các tệp và hệ thống của cơ quan chính phủ Mỹ trong khu vực trước khi triển khai một cuộc tấn công bằng mã độc LockBit ransomware vào máy tính bị ảnh hưởng.

Cách hacker "tấn công" máy tính của chính phủ

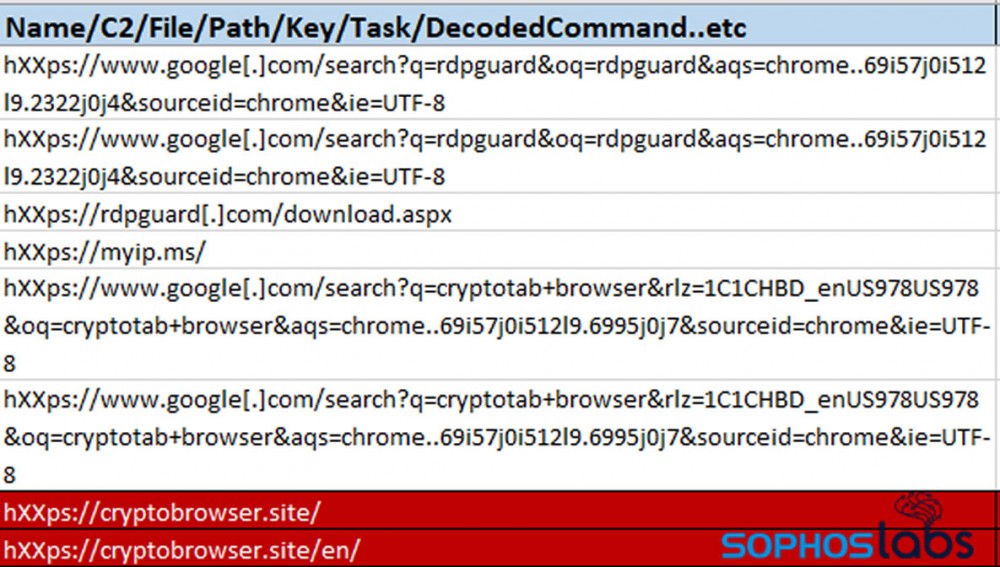

Trong khoảng thời gian gần nửa năm, tin tặc đã tấn công vào mục tiêu đã được xác định trong mạng máy tính, họ sử dụng trình duyệt Google Chrome để tìm và cài đặt các công cụ tấn công vào máy chủ bị ảnh hưởng. Các thành phần bị tấn công như: bộ cài mật khẩu và công cụ khai thác tiền điện tử đã được cài đặt trên máy tính, cùng với các tập lệnh và tệp cấu hình tùy chỉnh cho ransomware.

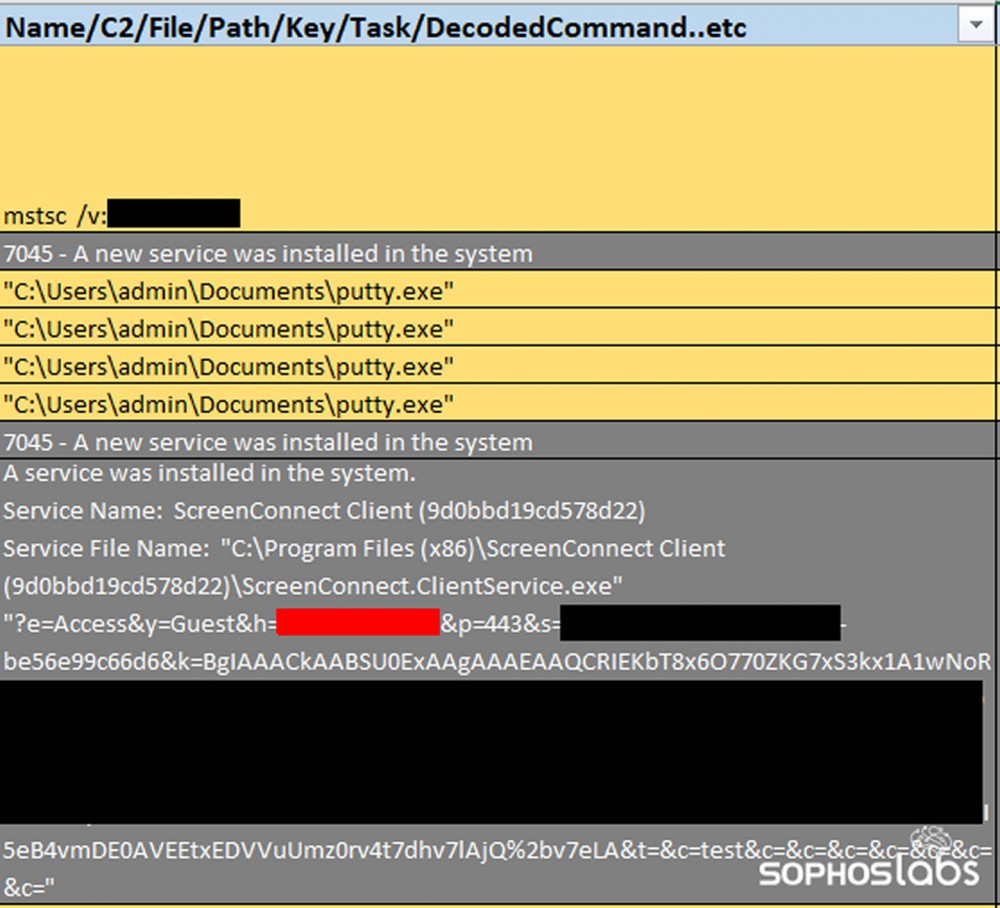

Cuộc tấn công được đánh giá là sử dụng phương thức không quá phức tạp, bằng việc họ cố gắng sử dụng phần mềm quản lý công nghệ thông tin để tránh bị phát hiện, thông qua việc sử dụng các công cụ truy cập từ xa như ScreenConnect và AnyDesk.

Sophos cho biết đã phát hiện trong quá trình thiết lập hệ thống, nhóm Công nghệ thông tin đã để ngỏ các cổng RDP trên tường lửa để truy cập công khai vào máy chủ, cho phép nhóm hack được đề cập xâm nhập.

Sau khi quyền truy cập từ xa được kích hoạt, phần mềm tống tiền LockBit ransomware đã được triển khai trên hệ thống bằng cách tận dụng lỗ hổng hệ thống. Các bên độc hại đã cố gắng che đậy dấu vết sau khi hoàn thành bằng cách xóa các tệp nhật ký. Tuy nhiên, Sophos đã nghi ngờ những hành vi này do những kẻ tấn công mạng tinh vi gây ra và họ đã xây dựng lại kịch bản, các bước của vụ tấn công được thực hiện trên máy chủ diễn ra như thế nào.

Được xây dựng lại từ nhật ký, các nhà phân tích của Sophos đã tìm thấy bằng chứng cho thấy các tác nhân đe dọa đã tìm kiếm (sau đó tải xuống) các công cụ bằng trình duyệt Chrome mà họ đã cài đặt trên máy chủ bị xâm phạm. Ảnh: Sophos Lap

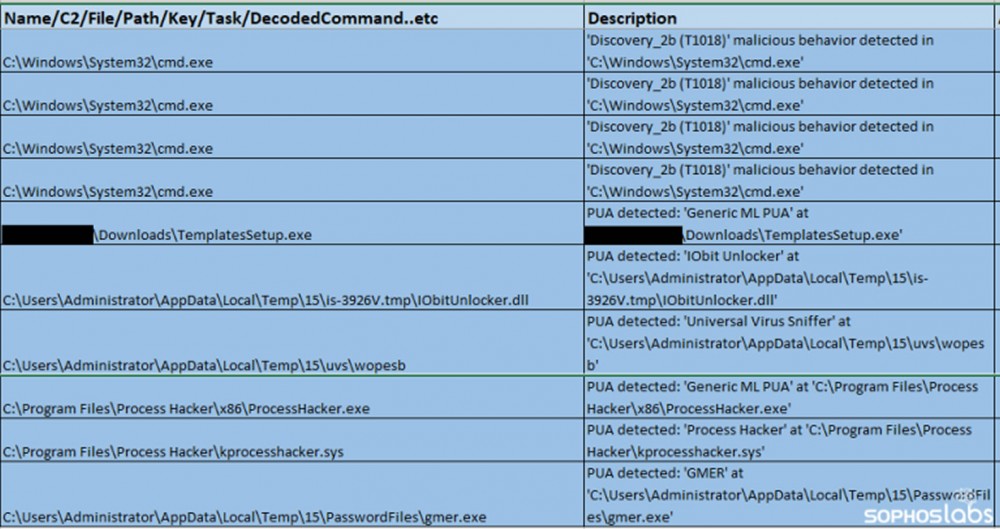

Ngoài các tập lệnh và tệp cấu hình tùy chỉnh khác nhau được sử dụng bởi các công cụ hack mà những kẻ tấn công đã cài đặt, Sophos đã tìm thấy nhiều phần mềm độc hại khác như: password brute-forcers, tới Cryptominers, đến các phiên bản vi phạm bản quyền của phần mềm máy khách VPN thương mại. Cũng có bằng chứng cho thấy những kẻ tấn công đã sử dụng các công cụ phần mềm miễn phí như PsExec, FileZilla, Process Explorer hoặc GMER để thực hiện các lệnh, di chuyển dữ liệu từ máy này sang máy khác và khống chế các hệ thống bảo mật trên máy chủ.

Bằng chứng để lại cho thấy những kẻ tấn công sử dụng các công cụ như GMER, IObit Unlocker và Process Hacker để cố gắng vô hiệu hóa hệ thống bảo vệ. Ảnh: Sophos Lap

Theo Sophos, kẻ tấn công đã kết nối máy chủ từ xa và cài đặt công cụ dò mật khẩu Mimikatz và một công cụ thu thập thông tin đăng nhập khác có tên là LaZagne.

Kẻ tấn công Lockbit đã sử dụng nhiều kết nối RDP nội bộ và ứng dụng khách Windows SSH PuTTY và cài đặt ScreenConnect, trong thời gian ngắn. Ảnh: Sophos Lap

Sophos cũng cho biết, dấu vết địa chỉ IP của "tin tặc" cho thấy các kết nối từ các địa chỉ IP định vị địa lý đến Iran, Nga, Bulgaria, Ba Lan, Estonia và… Canada. Nhận định của Sophos "những địa chỉ IP này có thể là nút thoát Tor".

Theo Sophos, các nhà phân tích của phòng thí nghiệm của họ đã xác định địa chỉ IP của "tin tặc" là 91.191.209.198:4444 và mã shell liên quan ATK / Tlaboc-A và ATK / Shellcode-A. Các nhà phân tích của Sophos cùng với đội ngũ công nghệ thông tin đã thu thập bằng chứng và nhanh chóng đóng cửa các máy chủ cung cấp cho những kẻ tấn công quyền truy cập từ xa và làm việc để xóa phần mềm độc hại khỏi các máy chưa được mã hóa.

Theo Tạp chí Điện tử

Tối thiểu 10 chữ Tiếng việt có dấu Không chứa liên kết

Gửi bình luận