Website Bộ Công an bị giả mạo nhằm mục đích gì?

Trong thời điểm cuối năm 2019 đến nay, hiện tượng các website giả mạo website Bộ Công an xuất hiện khá nhiều mới mục đích lợi dụng lòng tin đối với website uy tín của Bộ Công an và người dùng truy cập internet để lừa đảo, chiếm đoạt tài khoản ngân hàng.

- Viettel gỡ bỏ 186 fanpage giả mạo thương hiệu trên Facebook

- Xuất hiện website giả mạo VietnamAirlines nhằm lừa đảo khách hàng

- Phần mềm gián điệp VN84App có thể đánh cắp dữ liệu người dùng Việt

Hình thức giả mạo website Bộ Công an

Trang web chính thức Bộ Công an

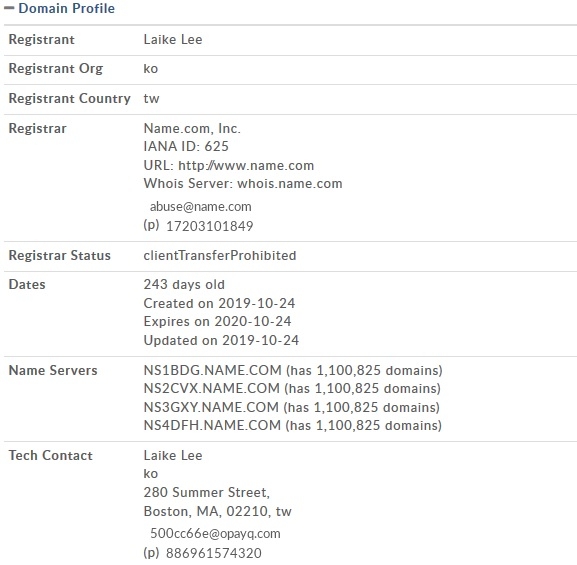

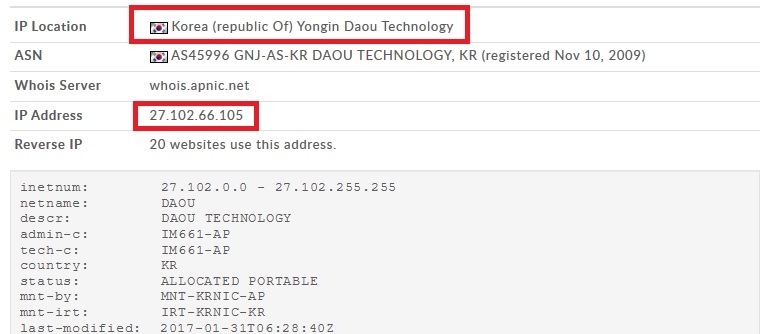

Website Bộ Công an là Cổng thông tin điện tử nhằm giới thiệu các lãnh đạo, tin tức sự kiện, văn bản pháp luật, tra cứu thông tin...thuộc Bộ Công an, nhưng trong thời gian gần đây, xuất hiện khá nhiều các website giả mạo với giao diện gán mác và logo của Bộ Công an phát tán trên mạng, ví dụ điển hình: http://84113113vn'chấm'com. Tất cả các thông tin được các hacker xây dựng nằm tại nước ngoài cụ thể như thông tin tại Đài Loan, Hàn Quốc.

Thông đăng ký tên miền 4113113vn . com

Thông tin vị trí đặt máy chủ

Khi truy cập website này sẽ gợi ý người dùng tò mò nhấn vào dòng thông báo như "Tìm kiếm hồ sơ", "Hệ thống kiểm kê trực tuyến", "Phần mềm giám sát an toàn" bên dưới các dòng thông báo này có để CỔNG THÔNG TIN ĐIỆN TỬ BỘ CÔNG AN...

Nhưng thực chất khi người dùng nhấn vào đó sẽ dẫn đến một file "vn84app.apk" chứa mã độc có thể kích hoạt và cài đặt trực tiếp trên thiết bị di động với hệ điều hành Android.

Website giả mạo Bộ Công an dẫn đến ứng dụng chứa mã độc vn84app

Người dùng nhấn vào đường dẫn này khi đang sử dụng máy tính sẽ được dẫn đến form điền thông tin. Người truy cập trên thiết bị di động Android sẽ được hướng dẫn cài đặt ứng dụng này trên thiết bị ngay lập tức.

Khi đã cài đặt ứng dụng trên thiết bị người dùng cũng sẽ được đưa đến một form điền thông tin cá nhân, tài khoản ngân hàng... đây là form dữ liệu sẽ được chuyển đến kho dữ liệu của các hacker với mục đích ăn trộm thông tin, chiếm đoạt tài khoản ngân hàng của người dùng tại Việt Nam.

Form điền thông tin cá nhân từ ứng dụng lừa đảo vn84app.

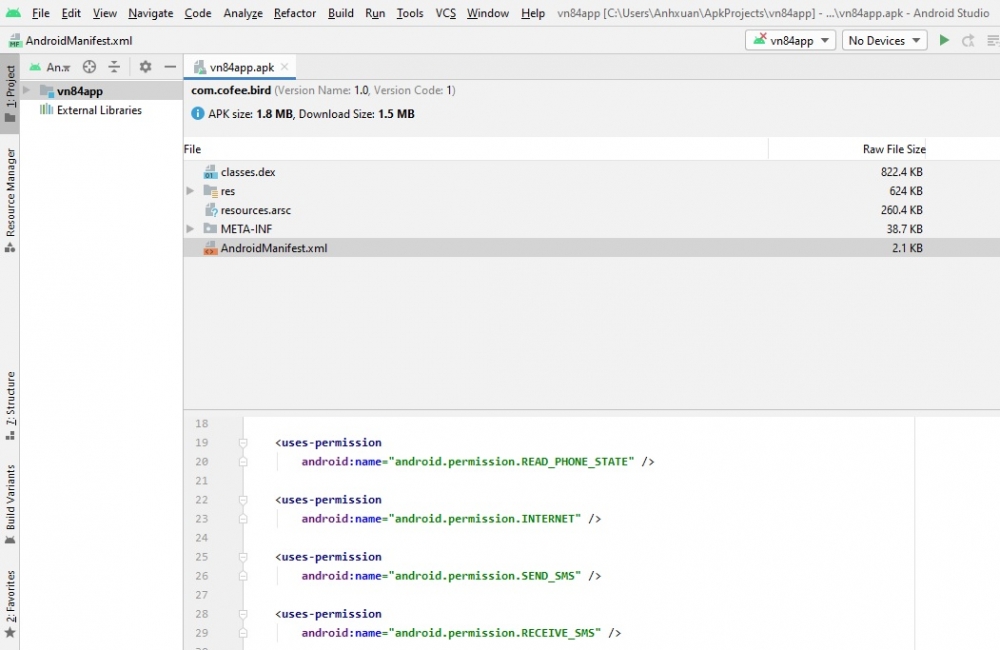

Trước tình hình trên Tạp chí Điện tử đã cố gắng tìm hiểu cách thức cũng như kịch bản lừa đảo của các hacker bằng cách download ứng dụng và sử dụng phần mềm lập trình phân tích mã nguồn của ứng dụng từ đó với hi vọng tìm ra mục đích rõ ràng của những kẻ lừa đảo.

Phân tích mã nguồn ứng dụng chứa mã độc lừa đảo từ website giả mạo Bộ công an

Khi xem xét file AndroidManifest.xml của ứng dụng, ta thấy ứng dụng này đầu tiên yêu cầu người dùng khi cài đặt cần cấp quyền truy cập vào thiết bị như: đọc tin nhắn, đọc lịch sử cuộc gọi, đọc danh bạ …

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED" />

<uses-permission android:name="android.permission.READ_PHONE_STATE" />

<uses-permission android:name="android.permission.INTERNET" />

<uses-permission android:name="android.permission.SEND_SMS" />

<uses-permission android:name="android.permission.RECEIVE_SMS" />

<uses-permission android:name="android.permission.READ_SMS" />

<uses-permission android:name="android.permission.WRITE_SMS" />

<uses-permission android:name="android.permission.RECEIVE_MMS" />

<uses-permission android:name="android.permission.READ_CALL_LOG" />

<uses-permission android:name="android.permission.ACCESS_COARSE_LOCATION" />

<uses-permission android:name="android.permission.ACCESS_FINE_LOCATION" />

<uses-permission android:name="android.permission.ACCESS_WIFI_STATE" />

<uses-permission android:name="android.permission.WRITE_CONTACTS" />

<uses-permission android:name="android.permission.READ_CONTACTS" />

<uses-permission android:name="android.permission.CALL_PHONE" />

<uses-permission android:name="READ_PRIVILEGED_PHONE_STATE" />

<uses-permission android:name="android.permission.MODIFY_PHONE_STATE" />

Trên đây là các quyền Ứng dụng vn84app yêu cầu người dùng cho phép

Ứng dụng yêu cầu rất nhiều quyền bao gồm cả đọc tin nhắn, truy cập danh bạ trên điện thoại...

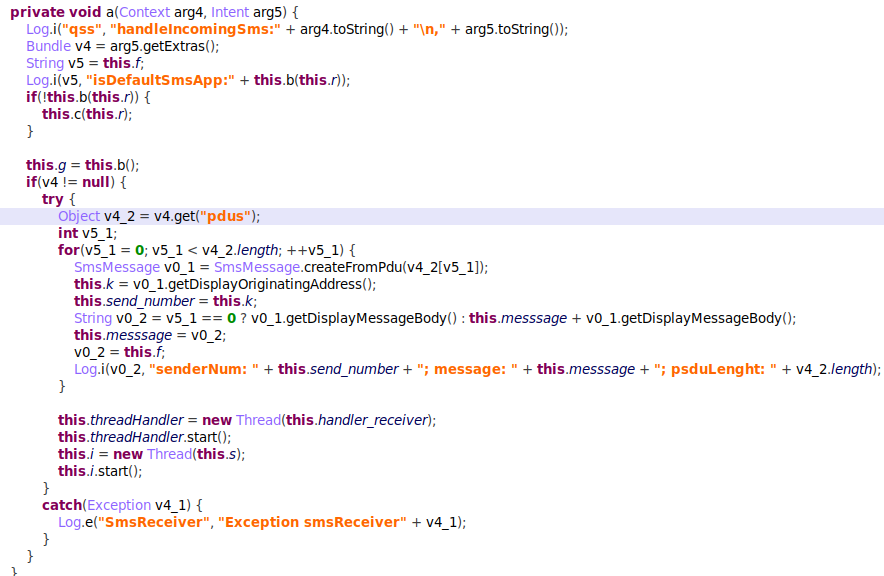

Tiếp tục phân tích mã nguồn ứng dụng trên Android đã được biên dịch thành file .dex (Dalvik Executable) được viết bằng ngôn ngữ lập trình Java, ta thấy các đoạn code có chức năng đọc tin nhắn ngay khi nhận được tin nhắn trong hộp thư đến của người dùng cũng như danh bạ người dùng.

Điều này có nghĩa rằng khi người dùng điền thông tin trên form định sẵn "Form điền thông tin các nhân từ ứng dụng lừa đảo vn84app" của ứng dụng toàn bộ dữ liệu sẽ được chuyển trực tiếp cho máy chủ của các hacker như dữ liệu về. Từ đây các hacker sẽ sử dụng những thông tin này nay lập tức.

Đoạn mã có thể đọc tin nhắn của người dùng

Bên cạnh đó ứng dụng chứa mã độc này này còn thực hiện một số thao tác như làm tối màn hình, tắt chuông điện thoại nhằm mục đích tránh bị người dùng phát hiện khi có tin nhắn đến.

Đoạn mã với mục đích làm tối màn hình điện thoại

Kịch bản tấn công người dùng qua giả mạo Cổng thông tin điện tử - Bộ Công an

Ta có thể thấy rằng nguyên nhân chủ yếu của việc hacker có thể tấn công thành công tài khoản ngân hàng của người dùng, xuất phát từ việc người dùng tin tưởng và nhập thông tin cá nhân vào ứng dụng.

Việc hacker lấy hình ảnh Bộ Công an nhằm có được lòng tin từ người dùng, có thể hacker cho rằng nhắm vào các nạn nhân chưa có ý thức sử dụng Internet an toàn.

Các hacker phát tán ứng dụng chứa mã độc vn84app và tiếp cận các nạn nhân thông qua các kênh phát tán như các website tải game, mạng xã hội… khiến người dùng tin tưởng tải về và cài đặt file .apk có chứa mã độc này.

Sau đó lừa nạn nhân điền đầy đủ thông tin vào Form do hacker dựng sẵn. Khi hacker lấy được thông tin cá nhân, số điện thoại, CMT, mật khẩu truy cập, mã giao dịch ngân hàng Smart OTP (One Time Password), tiến hành thực hiện giao dịch với ngân hàng.

Khi ngân hàng gửi tin nhắn xác thực Smart OTP về điện thoại cho nạn nhân, tin nhắn này được chuyển tới cho hacker, đồng thời chuông điện thoại và màn hình không hiển thị khiến nạn nhân không biết là có tin nhắn tới. Khi người dùng đã đồng ý cho ứng dụng truy cập đọc tin nhắn của thiết bị di động thì hacker hoàn toàn có thể đọc được mã xác thực này và sử dụng mã này để xác thực với hệ thống bảo mật của ngân hàng trong các giao dịch trực tuyến online.

Hacker thường thực hiện hành vi này vào ban đêm khi nạn nhân còn đang ngủ nhằm hạn chế trường hợp tin nhắn thông báo tới trong khi nạn nhân đang sử dụng điện thoại. Sau khi Hacker có được mã OTP sẽ hoàn thành việc giao dịch. Chiếm đoạt tài khoản ngân hàng của nạn nhân.

Theo Tạp chí Điện tử

Tối thiểu 10 chữ Tiếng việt có dấu Không chứa liên kết

Gửi bình luận