Dữ liệu Dark Web: Thế vận hội Paris 2024 đang là mục tiêu của số đông tội phạm mạng thế giới

Dựa trên dữ liệu từ dark web, các chuyên gia an ninh mạng cảnh báo tội phạm đang chuẩn bị kỹ lưỡng để tấn công Thế vận hội Paris 2024. Báo cáo cho thấy sự gia tăng đáng kể các hoạt động độc hại nhắm vào Pháp, bao gồm lừa đảo phishing, phần mềm đánh cắp thông tin và các cuộc tấn công có động cơ chính trị. Người dùng và các tổ chức cần nâng cao cảnh giác và thực hiện các biện pháp bảo mật mạnh mẽ để bảo vệ thông tin cá nhân và hệ thống trong suốt thời gian diễn ra sự kiện thể thao lớn nhất năm nay.

- Fortinet ra mắt giải pháp an ninh mạng tích hợp Wi-Fi 7 đầu tiên trong ngành

- Fortinet cấp hơn 1 triệu chứng chỉ chuyên gia an ninh mạng trên toàn cầu

- Fortinet đẩy mạnh hội tụ mạng và bảo mật với danh mục dịch vụ mới

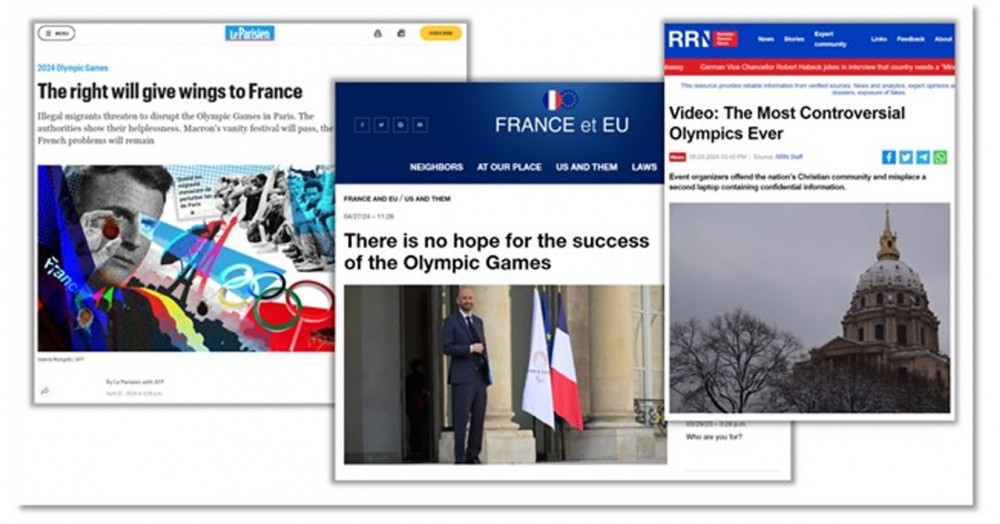

Thông điệp chống Olympic được lan truyền qua các trang tin giả - nguồn ảnh Microsoft.

Các sự kiện thể thao lớn như World Cup, Super Bowl và Wimbledon thu hút hàng triệu, thậm chí hàng tỷ người xem. Trận chung kết World Cup 2022 tại Qatar, đội tuyển Argentina đánh bại đội tuyển Pháp sau loạt sút luân lưu, đã thu hút 1,5 tỷ người xem toàn cầu trong khi Thế vận hội Tokyo 2020 cũng nhận được sự quan tâm của hơn 3 tỷ người trên toàn thế giới. Và một sự kiện thể thao lớn nhất trong năm 2024 - Thế vận hội (Olympics) - sẽ bắt đầu vào cuối tháng này tại Paris.

Những sự kiện này thường là thời điểm tội phạm mạng tìm kiếm cơ hội tấn công. Trong thập kỷ qua, số lượng các vụ tấn công mạng nhắm vào các sự kiện lớn đã tăng mạnh, từ 212 triệu cuộc tấn công được ghi nhận tại Thế vận hội London 2012 lên con số kỷ lục 4,4 tỷ tại Thế vận hội Tokyo 2020. Những cuộc tấn công này thường có động cơ trực tiếp là tài chính, chẳng hạn như lừa đảo, gian lận kỹ thuật số hoặc thu thập dữ liệu có giá trị từ người tham dự, người xem và nhà tài trợ. Trong lúc phấn khích, những người hâm mộ háo hức thường bỏ qua những rủi ro tiềm ẩn khi mua vé, đặt chỗ ở hoặc mua đồ lưu niệm, khiến họ dễ dàng trở thành mục tiêu của tội phạm mạng.

Nhiều người khác lại bị dụ dỗ bởi các trang web độc hại cung cấp quyền truy cập miễn phí xem các sự kiện ưa thích, và tội phạm mạng qua đó sẽ xâm nhập thiết bị hoặc đánh cắp dữ liệu cá nhân. Ngoài ra, với việc các phương tiện truyền thông thế giới tập trung vào sự kiện này, những tên tội phạm có động cơ chính trị tìm kiếm một lượng lớn khán giả cho thông điệp của chúng bằng cách tấn công một trang web trọng yếu hoặc đánh sập các dịch vụ quan trọng.

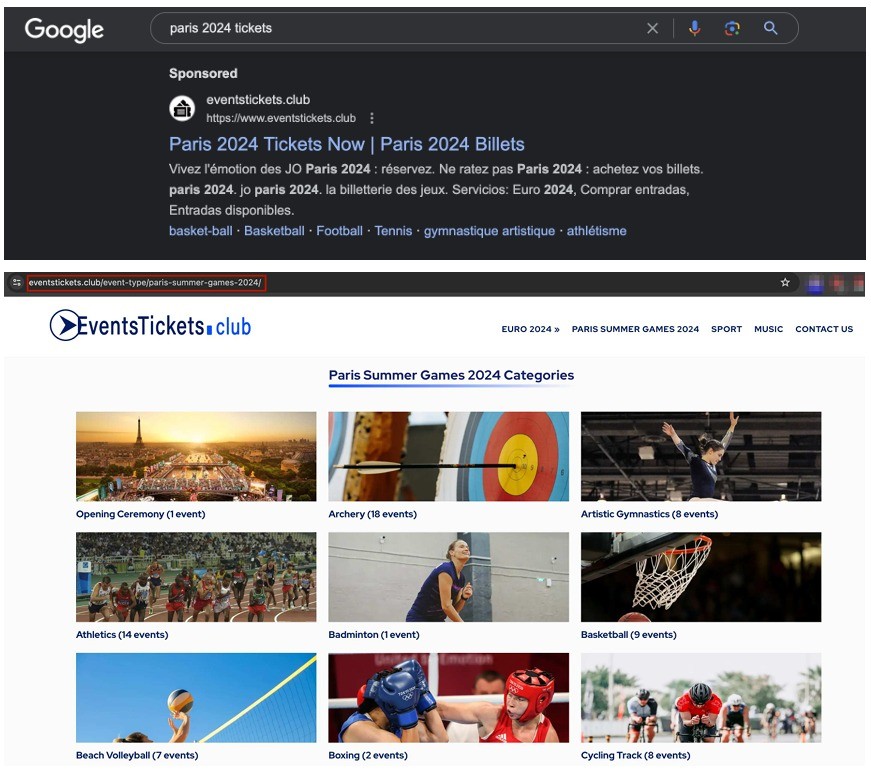

Các trang web lừa đảo mạo danh Thế vận hội Paris 2024 xuất hiện trong kết quả tìm kiếm trên Google.

Các tác nhân đe dọa nhắm mục tiêu vào Thế vận hội Paris 2024

Theo phân tích mới của đội ngũ FortiGuard Labs dựa trên thông tin tình báo về mối đe dọa do FortiRecon cung cấp, Thế vận hội năm nay đã trở thành mục tiêu của số đông tội phạm mạng trên toàn thế giới. Sử dụng thông tin công khai và phân tích độc quyền, báo cáo này cung cấp cái nhìn toàn diện về các cuộc tấn công đã được lên kế hoạch, như vi phạm bên thứ ba, đánh cắp thông tin, phishing và phần mềm độc hại, trong đó có cả phần mềm tống tiền ransomware.

Truy cập tại đây để tải về báo cáo đầy đủ của FortiGuard Labs.

FortiGuard Labs đã quan sát thấy tội phạm mang đang gia tăng đáng kể các nguồn lực hướng đến Thế vận hội Paris, đặc biệt là những nguồn lực nhắm vào người dùng nói tiếng Pháp, các cơ quan chính phủ và các doanh nghiệp Pháp cũng như các nhà cung cấp cơ sở hạ tầng của Pháp.

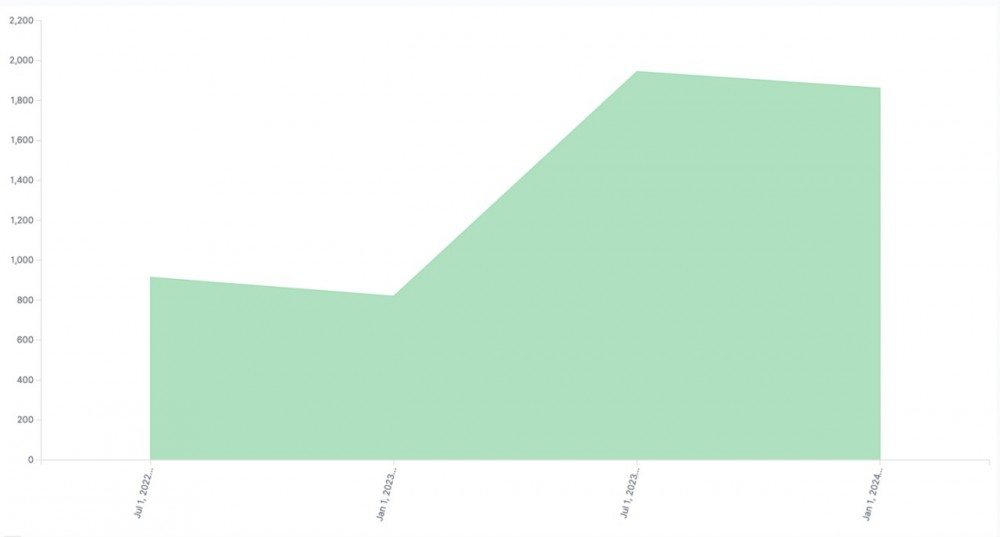

Bắt đầu từ 6 tháng cuối năm 2023, chúng tôi đã chứng kiến sự gia tăng hoạt động của darknet nhắm vào Pháp. Mức tăng từ 80% đến 90% này đã duy trì nhất quán trong nửa cuối năm 2023 và nửa đầu năm 2024. Điều này chứng tỏ tội phạm mang đang lên kế hoạch kỹ càng, trong đó dark web đóng vai trò là trung tâm cho các hoạt động của chúng.

Sự gia tăng hoạt động trên darknet nhắm vào các tổ chức của Pháp từ nửa cuối năm 2023 đến nửa đầu năm 2024.

Một lượng lớn thông tin nhận dạng cá nhân bị đánh cắp

Báo cáo ghi nhận các nhóm tội phạm mạng đang chuẩn bị sẵn ngày càng nhiều công cụ và dịch vụ tiên tiến được thiết kế để sử dụng cho các vụ vi phạm dữ liệu và thu thập thông tin nhận dạng cá nhân (PII), hoạt động mua bán các thông tin đăng nhập bị đánh cắp và kết nối VPN bị xâm nhập cho phép truy cập trái phép vào các mạng riêng, và các quảng cáo về bộ công cụ phishing, công cụ khai thác được tùy chỉnh riêng cho Thế vận hội Paris.

Các hoạt động này cũng liên quan đến việc mua bán cơ sở dữ liệu của Pháp với các thông tin cá nhân nhạy cảm như tên đầy đủ, ngày sinh, số định danh cá nhân, địa chỉ email, số điện thoại, địa chỉ thường trú và các thông tin nhận dạng cá nhân khác, cũng như các danh sách kết hợp (một tập hợp tên người dùng và mật khẩu bị xâm nhập được sử dụng cho các cuộc tấn công brute-force tự động) của các công dân Pháp.

Gia tăng đột biến hoạt động hacktivist

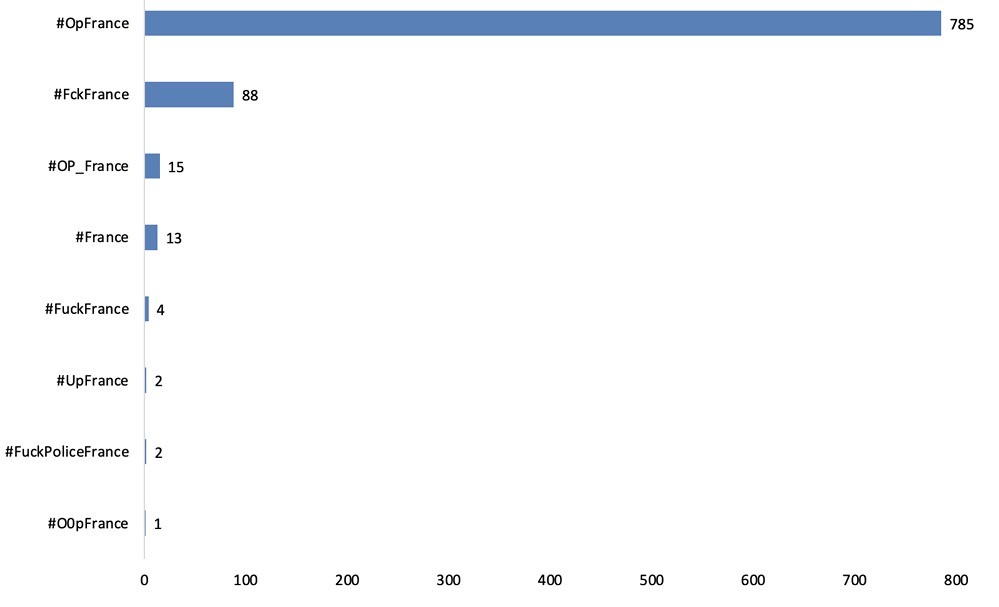

Vì Nga và Belarus không được mời tham dự Thế vận hội năm nay nên chúng tôi cũng chứng kiến sự gia tăng đột biến trong hoạt động hacktivist của các nhóm thân Nga –như LulzSec, noname057(16), Cyber Army Russia Reborn, Cyber Dragon và Dragonforce – đặc biệt kêu gọi nhắm vào các môn thi đấu tại Thế vận hội. Các nhóm từ các quốc gia và khu vực khác cũng rất phổ biến, bao gồm Anonymous Sudan (Sudan), Gamesia Team (Indonesia), Turk Hack Team (Thổ Nhĩ Kỳ) và Team Anon Force (Ấn Độ).

Một số Hashtag được các nhóm Hacktivist sử dụng để nhắm mục tiêu vào Pháp (2023-2024).

Tràn lan các bộ công cụ phishing và phần mềm đánh cắp thông tin Infostealers

Bộ công cụ phishing (tấn công giả mạo): Mặc dù giả mạo có lẽ là hình thức tấn công dễ dàng nhất nhưng nhiều tội phạm mạng không có kỹ năng cao không biết cách tạo hoặc phân phối email phishing. Bộ công cụ phishing cung cấp cho những kẻ tấn công mới làm quen một giao diện người dùng đơn giản giúp chúng soạn một email thuyết phục, thêm tải trọng độc hại, tạo một miền phishing và tìm kiếm danh sách các nạn nhân tiềm năng. Việc bổ sung các dịch vụ AI tạo văn bản đã loại bỏ các lỗi chính tả, ngữ pháp và đồ họa, ngăn cản người nhận phát hiện email độc hại.

Đội ngũ FortiGuard Labs cũng đã ghi nhận một số lượng lớn các tên miền typosquatting (còn được gọi là chiếm quyền điều khiển URL) được đăng ký gần giống tên Thế vận hội có thể được sử dụng trong các chiến dịch phishing, bao gồm các biến thể về tên (oympics[.]com, olmpics[.]com, olimpics[.]com và nhiều tên khác).

Các miền này kết hợp với các phiên bản sao chép của trang web bán vé chính thức đưa người dùng đến phương thức thanh toán lừa đảo, nơi người mua không nhận được vé và số tiền dùng để mua vé biến mất. Phối hợp với các đối tác của Thế vận hội, Lực lượng Hiến binh Quốc gia Pháp đã xác định được 338 trang web lừa đảo tự nhận bán vé Olympic. Theo dữ liệu của họ, 51 trang web đã bị đóng cửa và 140 trang web đã nhận được thông báo chính thức từ cơ quan thực thi pháp luật.

Tương tự, nhiều trò lừa đảo xổ số theo chủ đề Thế vận hội đã được xác định, cùng nhiều vụ mạo danh các thương hiệu lớn như Coca-Cola, Microsoft, Google, Xổ số Quốc gia Thổ Nhĩ Kỳ và Ngân hàng Thế giới. Mục tiêu chính của những vụ lừa đảo xổ số này là người dùng ở các nước Mỹ, Nhật Bản, Đức, Pháp, Úc, Anh và Slovakia.

Chúng tôi cũng nhận thấy sự gia tăng các dịch vụ mã hóa để tạo các trang web phishing và các bảng điều khiển trực tiếp liên kết, các dịch vụ SMS cho phép gửi tin nhắn hàng loạt, và các dịch vụ giả mạo số điện thoại. Những dịch vụ này có thể tạo điều kiện cho các cuộc tấn công phishing, lan truyền thông tin sai lệch, và làm gián đoạn hoạt động thông tin liên lạc bằng cách mạo danh các nguồn tin chính thống, đáng tin, qua đó có khả năng gây ra những thách thức đáng kể về vận hành và bảo mật trong suốt sự kiện.

Phần mềm đánh cắp thông tin Infostealers: Phần mềm đánh cắp thông tin được thiết kế để xâm nhập lén lút vào máy tính hoặc thiết bị của nạn nhân và thu thập thông tin nhạy cảm, chẳng hạn như thông tin đăng nhập, chi tiết thẻ tín dụng và các dữ liệu cá nhân khác. Chúng tôi đã quan sát thấy các tác nhân đe dọa đang triển khai nhiều loại phần mềm độc hại đánh cắp thông tin khác nhau để xâm nhập vào hệ thống người dùng và chiếm quyền truy cập. Các tác nhân đe dọa và những kẻ môi giới truy cập ban đầu có thể tận dụng thông tin này để thực hiện các cuộc tấn công ransomware, gây ra tổn thất và thiệt hại tài chính đáng kể cho các cá nhân và tổ chức.

Dữ liệu của chúng tôi chỉ ra rằng Raccoon hiện là phần mềm đánh cắp thông tin hoạt động tích cực nhất ở Pháp, chiếm 59% tổng số vụ phát hiện. Raccoon là một Phần mềm độc hại dưới dạng dịch vụ (MaaS) hiệu quả, chi phí thấp được bán trên các diễn đàn dark web. Phần mềm này đánh cắp mật khẩu tự động điền của trình duyệt, lịch sử, cookie, thẻ tín dụng, tên người dùng, mật khẩu, ví tiền điện tử cryptocurrency wallet và các dữ liệu nhạy cảm khác. Tiếp theo là Lumma (một loại Phần mềm độc hại dưới dạng dịch vụ khác dựa trên người đăng ký) ở mức 21% và Vidar ở mức 9%.

Bảo vệ Olympic Paris 2024: Đối phó với làn sóng tấn công mạng quy mô lớn

Được tổ chức để tôn vinh thể thao và tinh thần cao thượng của thể thao, thế nhưng Thế vận hội Paris 2024 không tránh được việc trở thành mục tiêu của các mối đe dọa mạng, thu hút sự chú ý từ tội phạm mạng, các nhóm hacktivist và một số nhóm cực đoan được các chính phủ bảo trợ. Tội phạm mạng đang tận dụng các chiêu trò lừa đảo phishing và các kế hoạch gian lận để khai thác những người tham gia và khán giả kém cảnh giác.

Các nền tảng bán vé giả, hàng hóa gian lận và các thủ thuật đánh cắp danh tính đe dọa tổn thất tài chính và làm suy giảm lòng tin của công chúng vào các giao dịch liên quan đến sự kiện. Hơn nữa, do lập trường chính trị và ảnh hưởng quốc tế của Pháp, Thế vận hội Paris 2024 cũng là mục tiêu hàng đầu của các nhóm có động cơ chính trị.

Chúng tôi dự đoán rằng các nhóm hacktivist sẽ tập trung vào các thực thể có liên quan đến Thế vận hội Paris để phá hoại sự kiện, nhắm vào cơ sở hạ tầng, các kênh truyền thông và các tổ chức liên kết để làm gián đoạn các hoạt động của sự kiện, làm suy yếu uy tín và khuếch đại thông điệp của chúng trên phạm vi toàn cầu.

Truy cập tại đây để hiểu thêm về FortiRecon và tạo các báo cáo tương tự cho các tổ chức.

Lời khuyên cho du khách

Các tổ chức và cá nhân tham dự Thế vận hội cần nhận thức về các mối đe dọa mạng liên quan đến du lịch đang ngày càng gia tăng. Những mối đe dọa này bao gồm khả năng cao dữ liệu gửi qua WiFi công cộng có thể dễ dàng bị chặn bắt, các hoạt động gian lận liên quan đến các sự kiện Thế vận hội, bao gồm các trang web độc hại và các trò lừa đảo phishing. Chúng tôi cũng dự đoán các cuộc tấn công có chủ đích gia tăng nhằm vào những nhân vật quan trọng bao gồm các quan chức chính phủ, giám đốc điều hành cấp cao và những người ra quyết định quan trọng, bởi vậy cần thực hiện các biện pháp phòng ngừa bổ sung.

FortiGuard Labs khuyến nghị mạnh mẽ việc cài đặt bảo vệ thiết bị hoặc hệ thống phát hiện và phản hồi các mối nguy hại tại điểm cuối (EDR) trên tất cả các thiết bị, cẩn thận hơn khi kết nối với các mạng không dây công cộng và sử dụng các dịch vụ SASE để mã hóa lưu lượng truy cập.

Các khuyến nghị và chiến lược giảm thiểu tấn công

Các sự kiện lớn như Thế vận hội là dịp nhắc nhở tất cả chúng ta luôn cảnh giác với các mối đe dọa mạng. FortiGuard Labs khuyến nghị các biện pháp bảo mật tốt nhất sau đây để bảo vệ các cá nhân và tổ chức trước các cuộc tấn công mạng:

Đào tạo và nâng cao nhận thức cho nhân viên và người dùng: Tiến hành các buổi đào tạo thường xuyên chú trọng vào những chiêu trò tấn công phi kỹ thuật social engineering liên quan đến Thế vận hội trong giai đoạn chuẩn bị và trong suốt thời gian diễn ra sự kiện. Đào tạo nên tập trung vào việc nhận biết các email lừa đảo và các trang web giả mạo, đồng thời nhấn mạnh tầm quan trọng của việc báo cáo kịp thời các hoạt động đáng ngờ.

Các chiến dịch nâng cao nhận thức cộng đồng: Triển khai các chiến dịch nâng cao nhận thức cộng đồng toàn diện để phổ biến về các mối đe dọa an ninh mạng, hướng dẫn cách nhận diện các cuộc tấn công phishing, tránh các đường link đáng ngờ và báo cáo các mối đe dọa tiềm ẩn cho các cơ quan chức năng.

Bảo vệ dữ liệu nhạy cảm: Sử dụng các công cụ điều phối, tự động hóa và phản hồi bảo mật để phát hiện và ứng phó kịp thời với các hoạt động bất thường. Duy trì việc mã hóa các bản sao lưu của dữ liệu quan trọng, và các bản sao lưu này cần được lưu trữ ngoại tuyến một cách an toàn để giảm thiểu tác động của các cuộc tấn công ransomware.

Giám sát bề mặt tấn công bên ngoài: Liên tục giám sát và đánh giá bề mặt tấn công bên ngoài của cơ sở hạ tầng CNTT để xác định các lỗ hổng và rủi ro tiềm ẩn. Thực hiện các biện pháp bảo mật truy cập giao thức máy tính từ xa và ngăn chặn việc khai thác lỗi cấu hình sai của máy chủ web. Truy cập trang Fortinet DRP để biết thông tin về cách FortiRecon có thể trợ giúp.

Thực thi xác thực đa yếu tố và chính sách mật khẩu mạnh: Triển khai xác thực đa yếu tố trên tất cả các hệ thống và thực thi chính sách mật khẩu mạnh. Giám sát các kênh darknet để phát hiện các thông tin đăng nhập bị xâm phạm nhằm chủ động bảo vệ cổng thông tin của tổ chức.

Bảo vệ thiết bị đầu cuối của người dùng: Triển khai phần mềm diệt virus và phần mềm chống phần mềm độc hại trên tất cả các thiết bị để phát hiện và giảm thiểu các cuộc tấn công phishing và lây nhiễm phần mềm độc hại. Thường xuyên cập nhật phần mềm để có thể tự bảo vệ khỏi các lỗ hổng đã biết và chưa biết.

Thực hiện quản lý bản vá: Duy trì cập nhật phần mềm và hệ điều hành bằng cách liên tục cập nhật các bản vá lỗ hổng bảo mật. Ưu tiên các lỗ hổng nghiêm trọng có thể dẫn đến việc thực thi mã từ xa hoặc tấn công từ chối dịch vụ.

Bảo vệ khỏi các cuộc tấn công từ chối dịch vụ phân tán DDoS: Bảo vệ cơ sở hạ tầng bằng các giải pháp ngăn chặn DDoS đa lớp, bao gồm tường lửa, VPN và bộ lọc chống spam. Giám sát lưu lượng truy cập mạng để phát hiện những điểm bất thường có thể chỉ ra các cuộc tấn công DDoS và thực hiện các hành động phòng ngừa.

Ngăn chặn các cuộc tấn công ransomware: Triển khai các biện pháp chủ động như cập nhật phần mềm thường xuyên, sao lưu ngoại tuyến an toàn và nâng cao ý thức người dùng để ngăn chặn các sự cố ransomware. Sử dụng thông tin tình báo về mối đe dọa để giám sát các hoạt động trên darknet nhằm phát hiện các mối đe dọa tiềm ẩn và rò rỉ dữ liệu.

Ngăn chặn phá hoại trang web: Triển khai tường lửa ứng dụng web để lọc và chặn lưu lượng truy cập độc hại, bảo vệ chống lại các hành động phá hoại trang web và các nỗ lực truy cập trái phép.

Tham gia vào việc săn lùng và ứng phó với mối đe dọa: Chủ động tiến hành các hoạt động săn lùng mối đe dọa dựa trên thông tin tài khoản bị xâm phạm. Cô lập kịp thời các hệ thống bị nhiễm và thực hiện tái cấu trúc hệ thống khi cần thiết để giảm thiểu các mối đe dọa.

Tận dụng thông tin tình báo về mối đe dọa mạng (CTI): Sử dụng CTI để thu thập dữ liệu thời gian thực về các mối đe dọa mạng mới nổi và các rủi ro tiềm ẩn. Giám sát các cuộc thảo luận trên darknet để phát hiện sớm dấu hiệu của các cuộc tấn công mạng và rò rỉ dữ liệu nhằm chủ động ứng phó sự cố.

Đường link tải xuống Báo cáo tình báo mối đe dọa các tác nhân đe dọa nhắm vào Thế vận hội Mùa hè 2024.

Theo tạp chí Điện tử và Ứng dụng